با سلام و عرض ادب خدمت همه دوستان و همراهان وب سایت DiGiBoY:

طاعات و عبادات شما قبول درگاه حق.

امروز با نرم افزار NSX محصول شرکت VMware در خدمت شما هستیم. یه Software Defined Networking and Security که به عبارت ساده نرم افزاری هست برای پیاده سازی پیشرفته ساختار یافته شبکه درون مجازی سازی این شرکت. این محصول درک عمیقی از شبکه تو ساختار مجازی سازی به شما میده.

این محصول جزیی از Leader های بازار این حوزه هست پس دونستن و یادگیری اون میتونه برای دوستان بسیار مفید باشه. علاوه بر اون دیگه نیاز به هزینه های بسیارهنگفت بابت استفاده از محصولات امنیتی وشبکه ای نیست.

این محصول قابلیتهای سوئیچ مجازی با بیشتر امکانات لایه دویی و Micro-Segmentation، در لایه 3 مباحث مربوط به مسیریابی و VRF، بیشتر سرویسهای شبکه از جمله VPN، NAT، DHCP، Load Balancing و همچنین در مباحث امنیتی Firewall، IDS-IPS، VPN، Endpoint Protection، FQDN A رو دارا هست.

مکانیزم IPS/IDS فایروال این محصول متعلق به Suricata هست که بهبود هایی هم توسط شرکت VMware براش صورت گرفته و بسادگی و بصورت آنلاین هم تنها با تغییر IP قابل بروز رسانی هست.

محصول مدیرتی NSX Manager برروی ESXi، Deploy میشود و نقش Management Plane و Control Plane را بر عهده میگیرد خود ESXi و Edge Node هم نقش Data Plane را بازی میکنند. همچنین NSX Edge میتواند بصورت VM یا Bare Metal تو سرویس قرار بگیره.

برای استفاده از این محصول علاوه بر vCenter نیاز به DNS Server و حداقل سه هاست ESXi با حداقل رم 64 گیگ نیاز هست. هرچند که شرکت سازنده تاکید کرده این محصول بر روی هاست هایی که Production میکنن نصب نشه. البته برای شرکت ها با ساختار بزرگتر توصیه میشه که نودهای Edge بصورت Bare Metal راه اندازی بشن.

نکته : پیشنهاد میشه برای کار با ین نرم افزار اطلاعات شبکه در حد CCNA و CCNP، اطلاعات امنیتی در حد Security+ و اطلاعات مربوط به زیرساخت مجازی در حد VCP-DCV وجود داشته باشد.

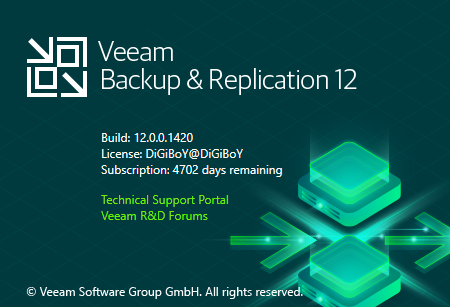

برای استفاده کامل میبایست از لایسنس هایی که براتون قرار میدم استفاده کنید.

برای درک بهتر و عمیق این نرم افزار من ویدیوهای مربوط به آموزش این محصول که یکی از کاملترین ویدیوهای مربوط به مفاهیم و راهاندازی به زبان فارسی است که توسط دوست خوبم ابوالفضل آماده شده براتون قرار میدم. این آموزش توی 39 قسمت آماده شده.

از اونجایی که تعداد فایل این محصول زیاد هست و همچنین برای سادگی کار، من فایل ها رو تو Vault قرار دادم که به راحتی بشه ازش استفاده کرد.